Konfigurieren vom DMZ-Firewall-Interface

Wir erstellen eine neue DMZ mit dem Namen lab.

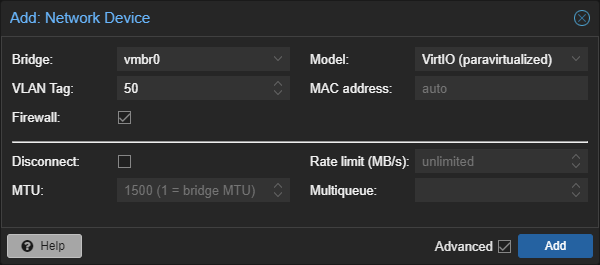

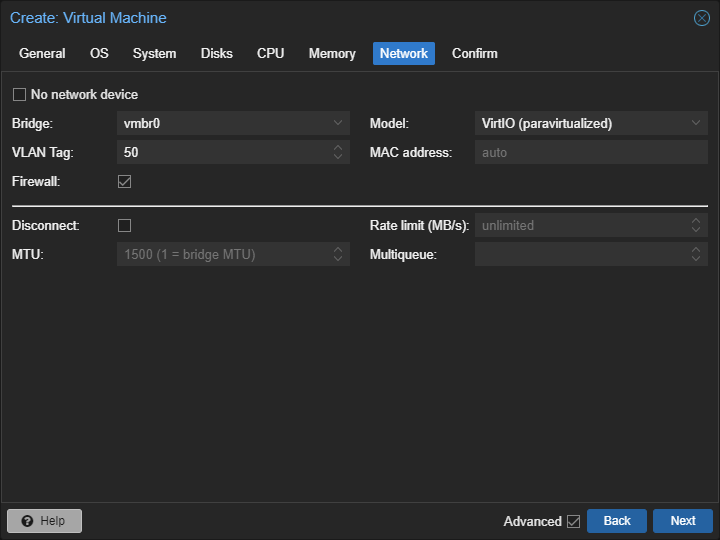

Unsere DMZ basiert auf dem VLAN 50.

Das DMZ-Netzwerk ist 192.168.0.0/24

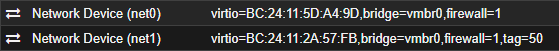

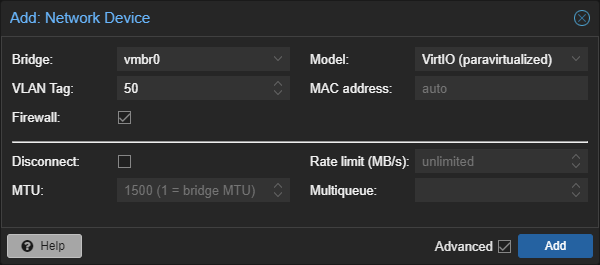

Gehe zur Hardware von der Firewall-VM und füge ein neues Network device mit dem VLAN 50 hinzu:

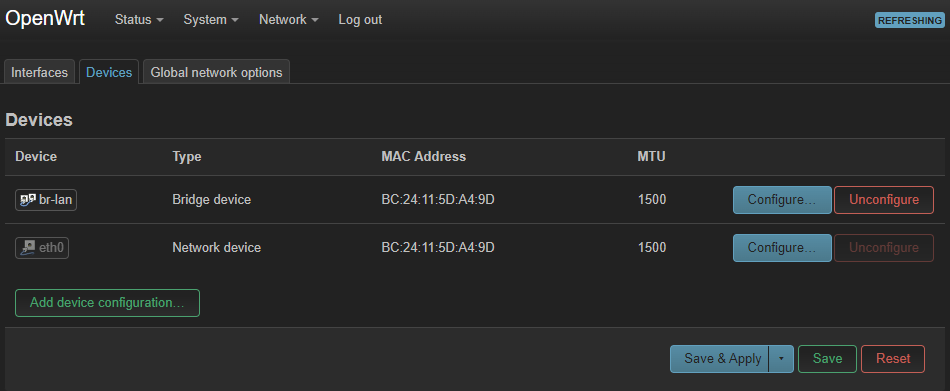

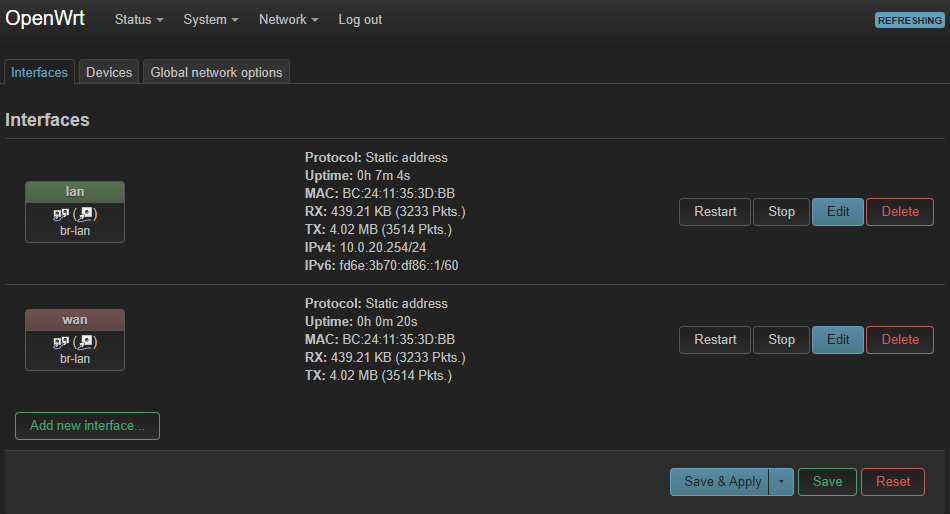

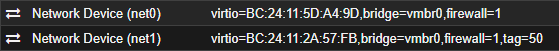

Super, du solltest jetzt zwei Netzwerkgeräte sehen:

Für jede demilitarisierte Zone benötigst du ein Network device auf der VM mit dem entsprechenden VLAN.

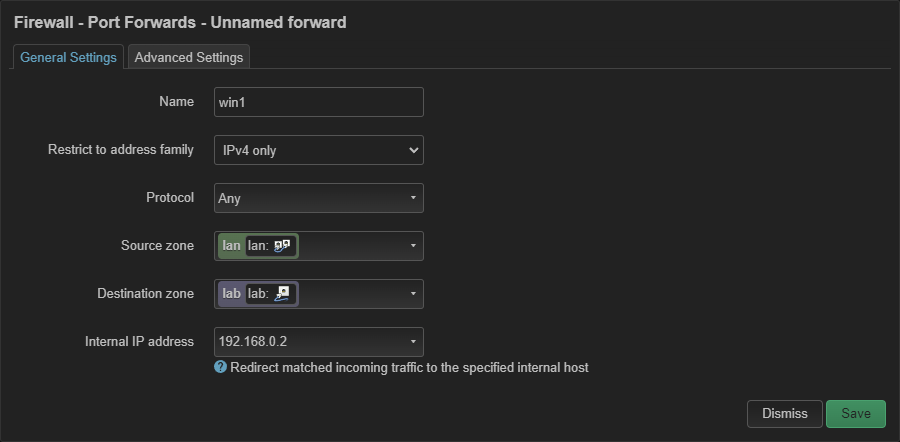

Interface in OpenWRT erstellen

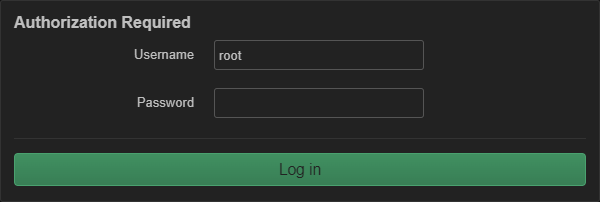

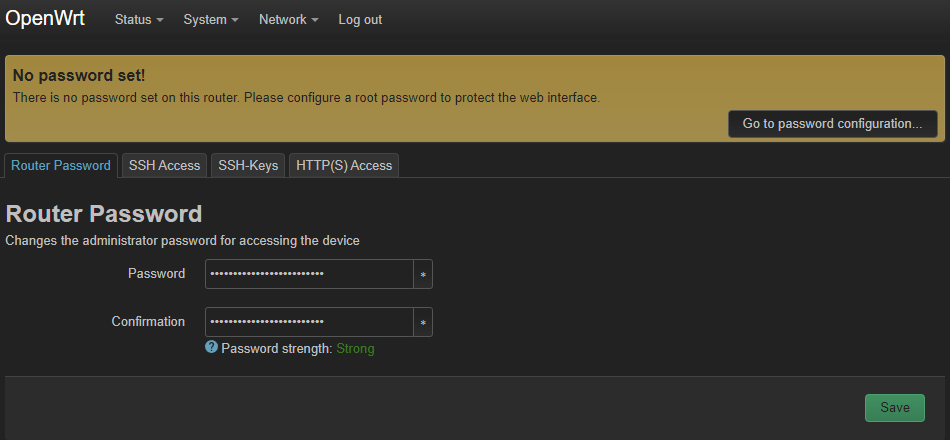

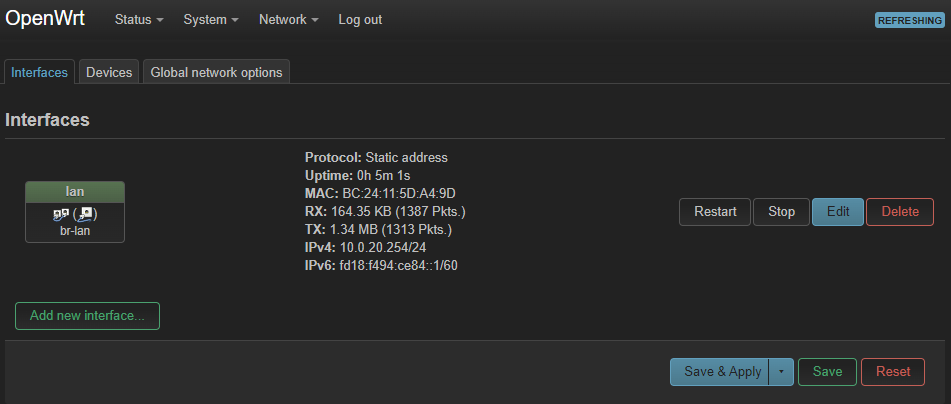

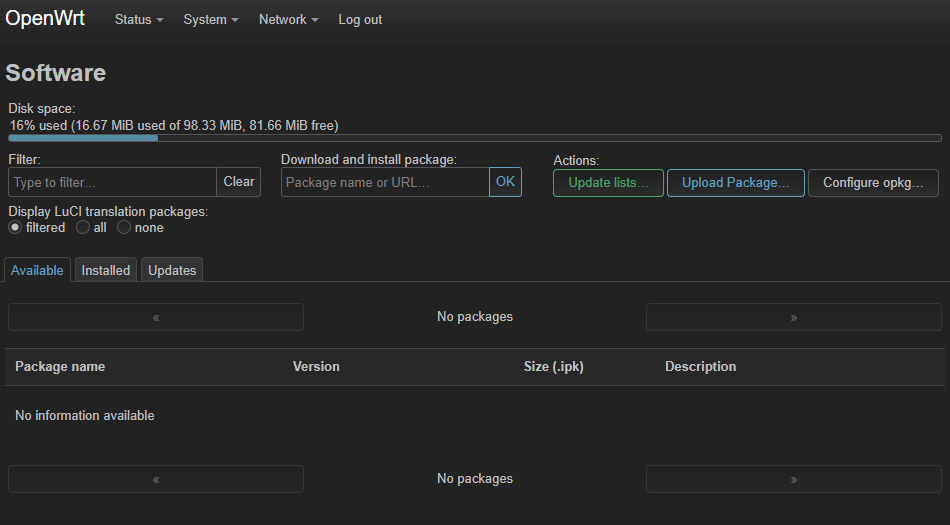

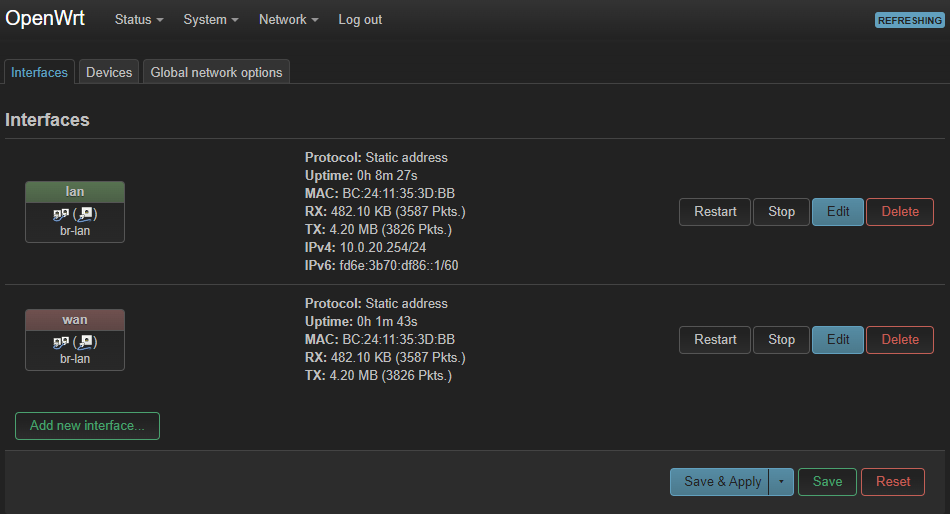

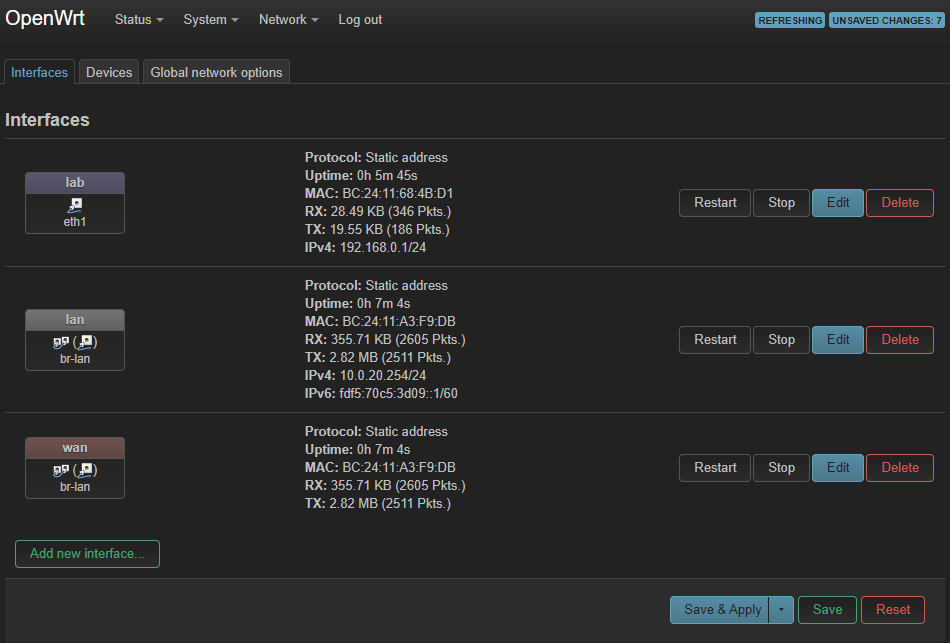

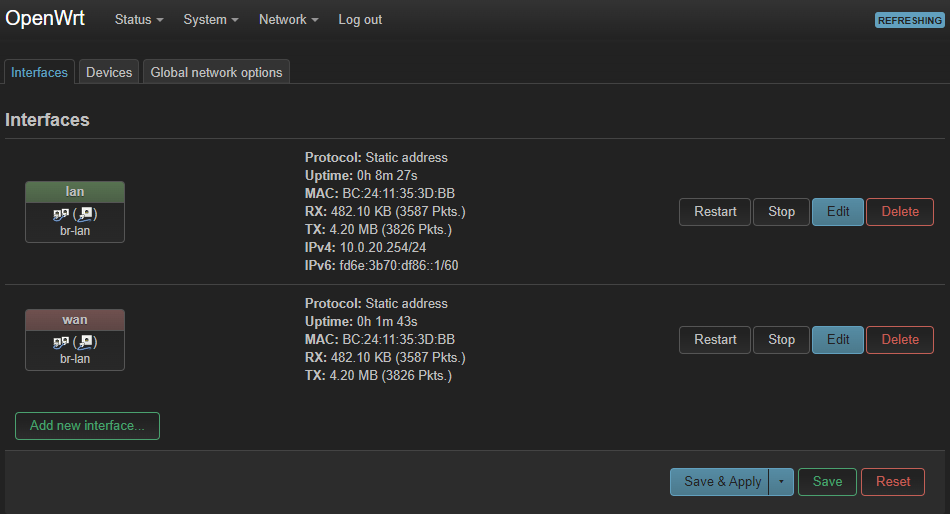

Gehe zurück zur Web-Oberfläche von OpenWRT und navigiere dann zu Interfaces.

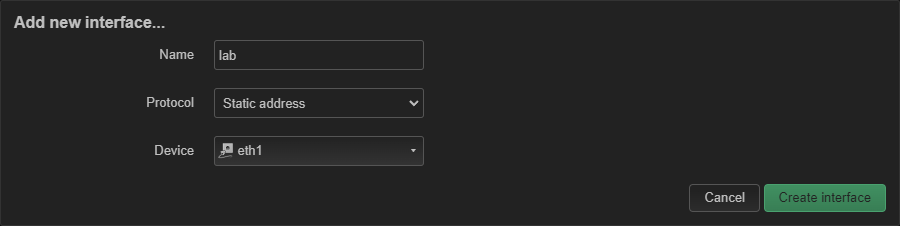

Klicke auf Add new interface:

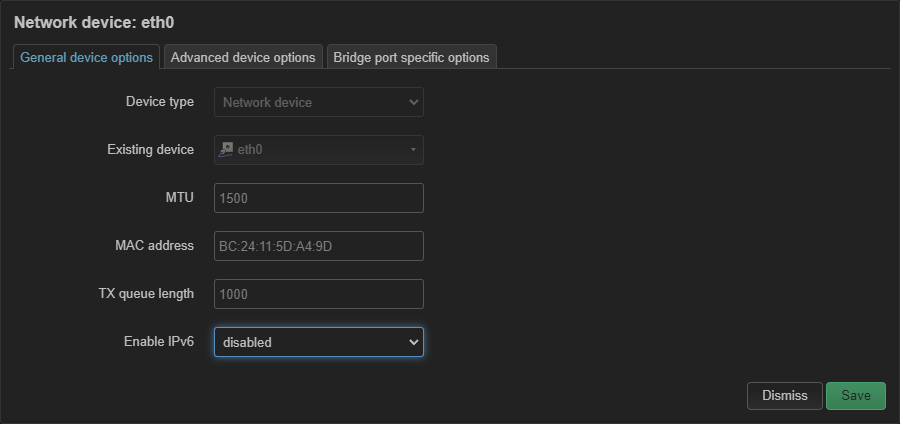

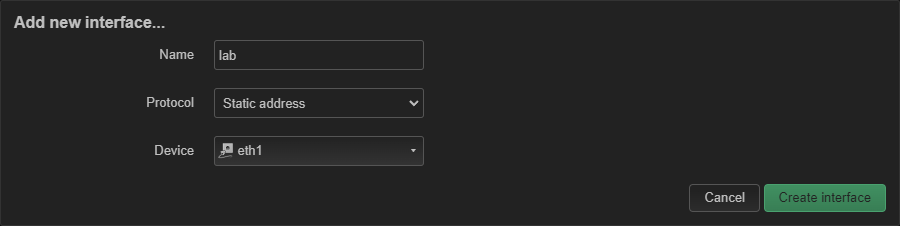

Legen als Namen, den Namen der Zone fest, in diesem Fall Lab, und lege als Protokoll Static address fest.

Wähle auch das neue Network device:

Klicke Create interface.

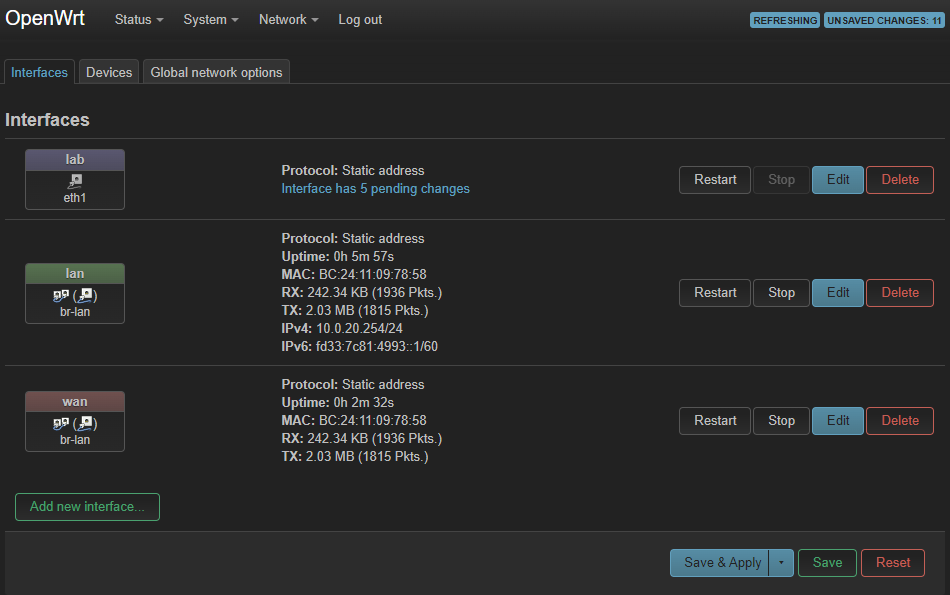

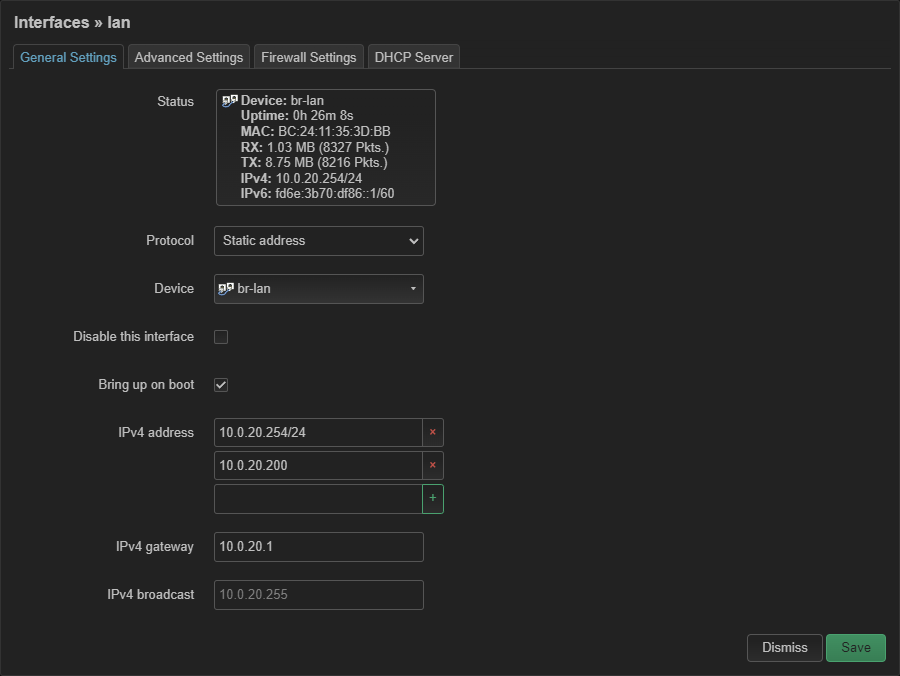

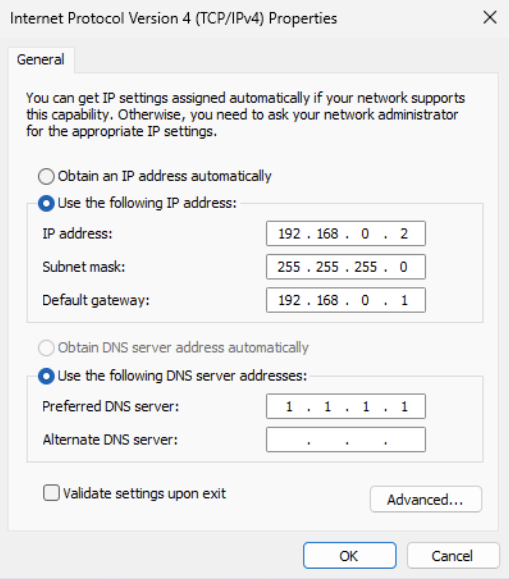

Konfiguriere nun folgende Elemente:

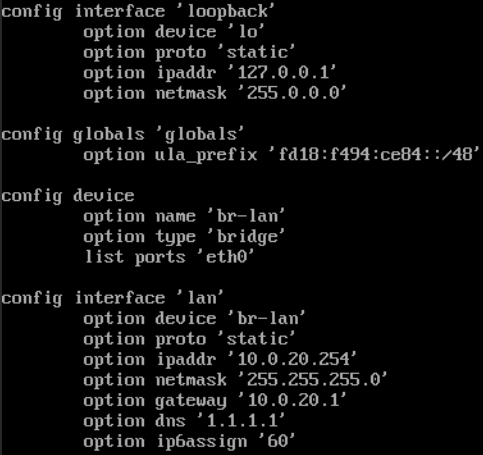

General Settings

| IPv4 address |

IPv4 netmask |

| 192.168.0.1 |

255.255.255.0 |

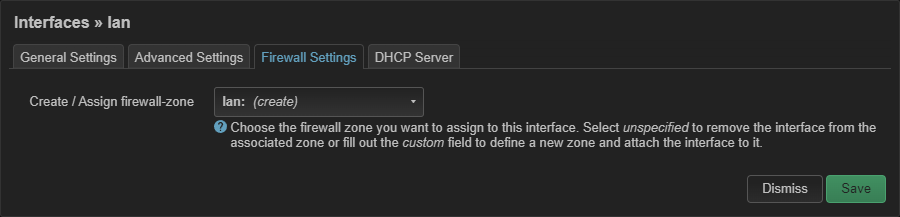

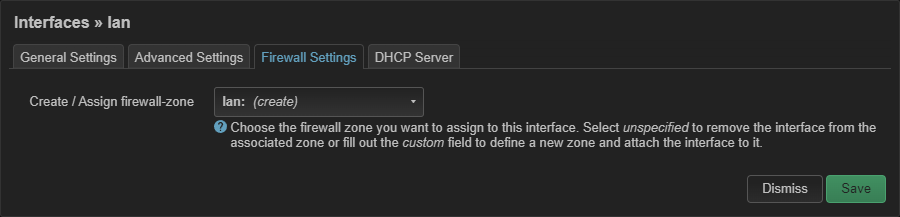

Firewall Settings

| Create firewall-zone |

| custom: lab |

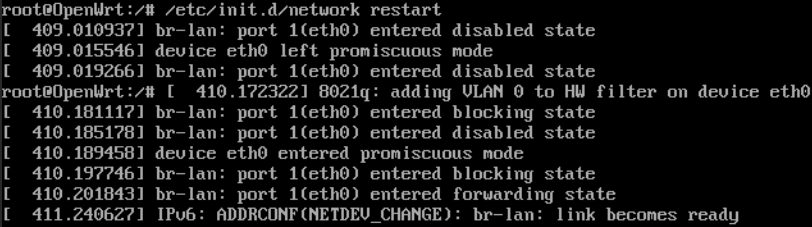

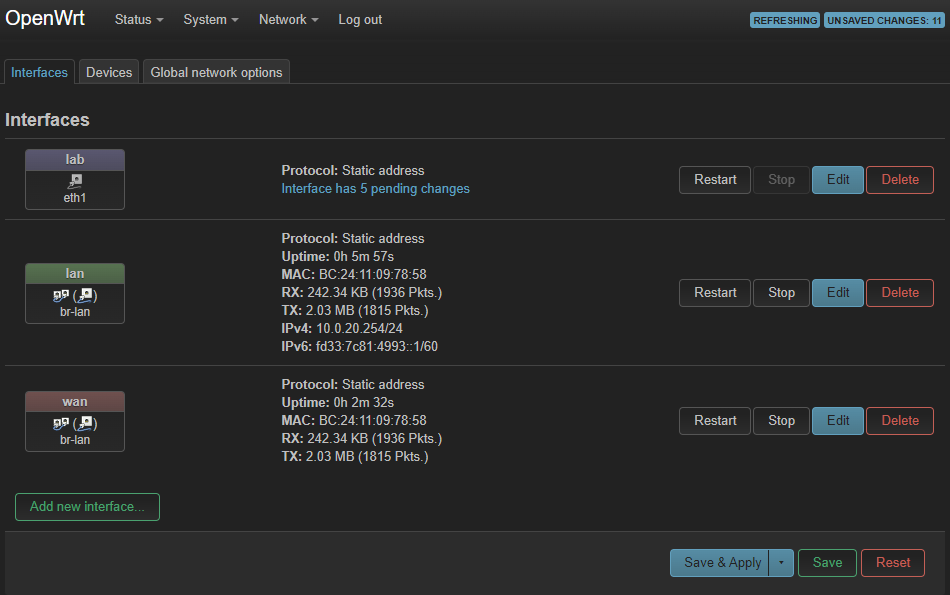

Klicke auf Save & Apply um das neue Interface anzulegen.

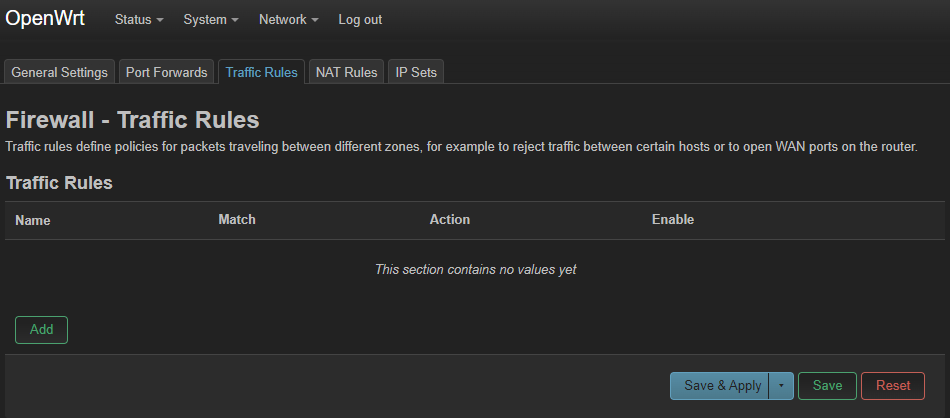

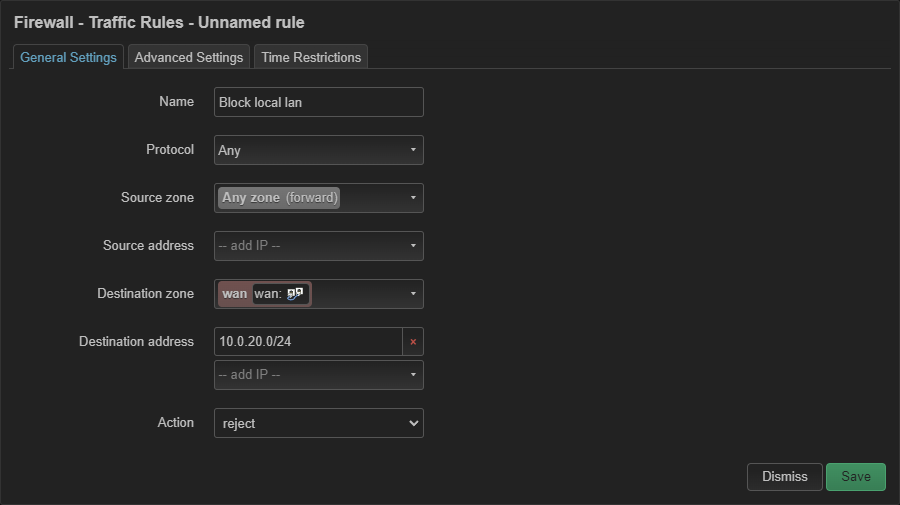

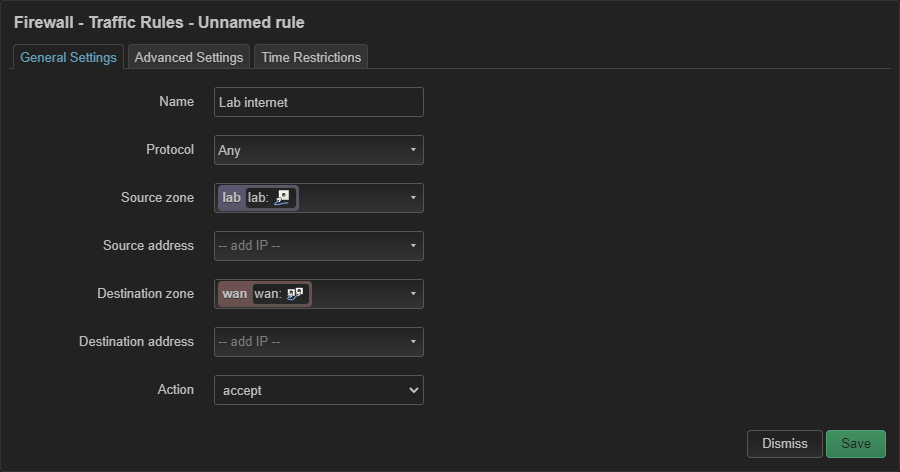

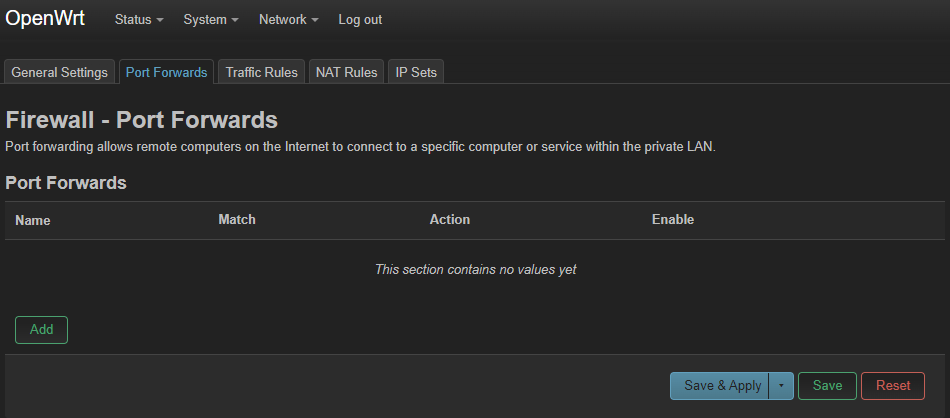

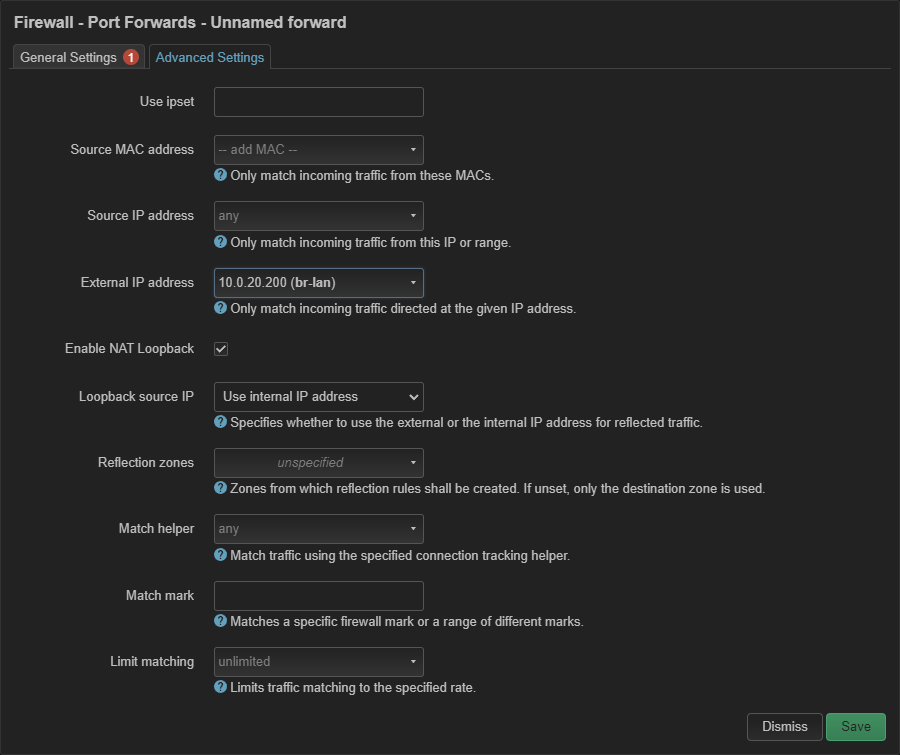

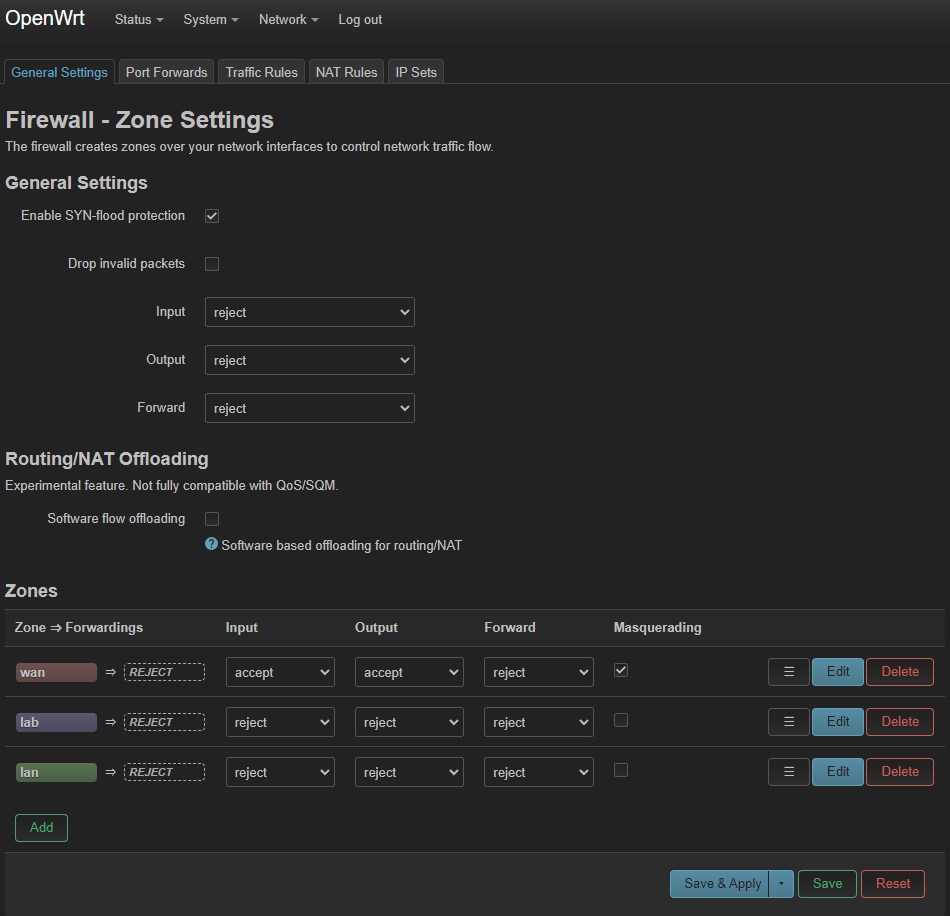

Konfigurieren von Firewallzonen

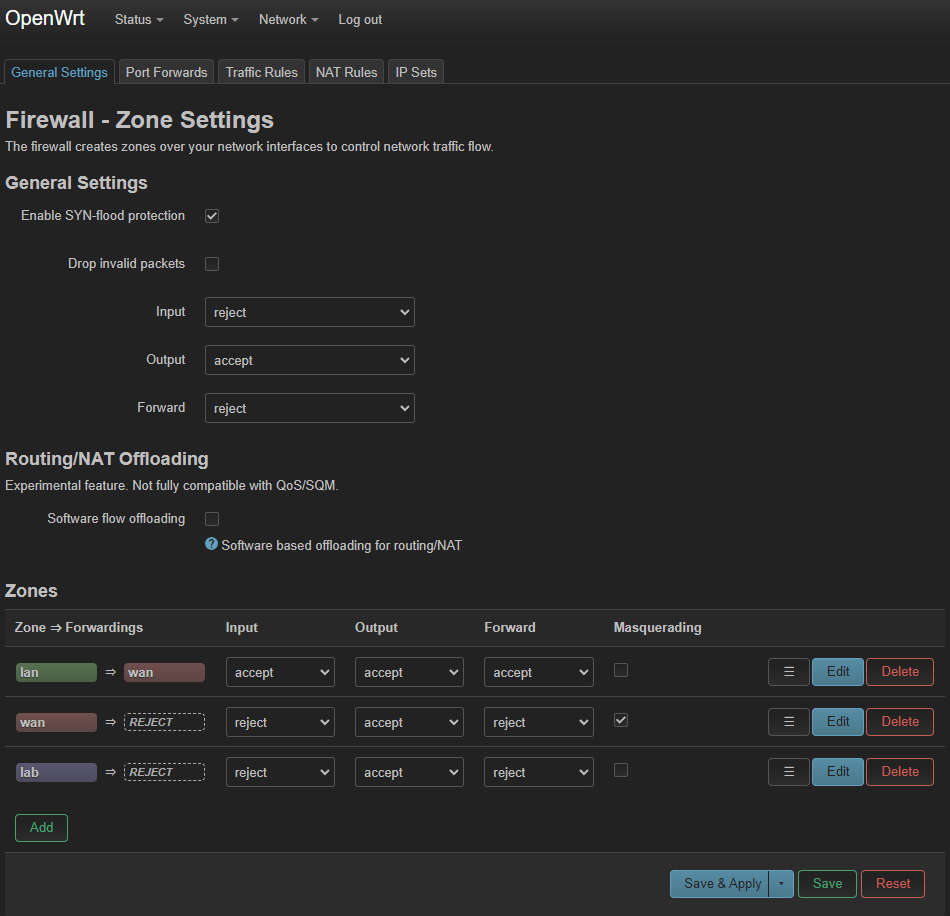

Klicke auf Network und dann auf Firewall:

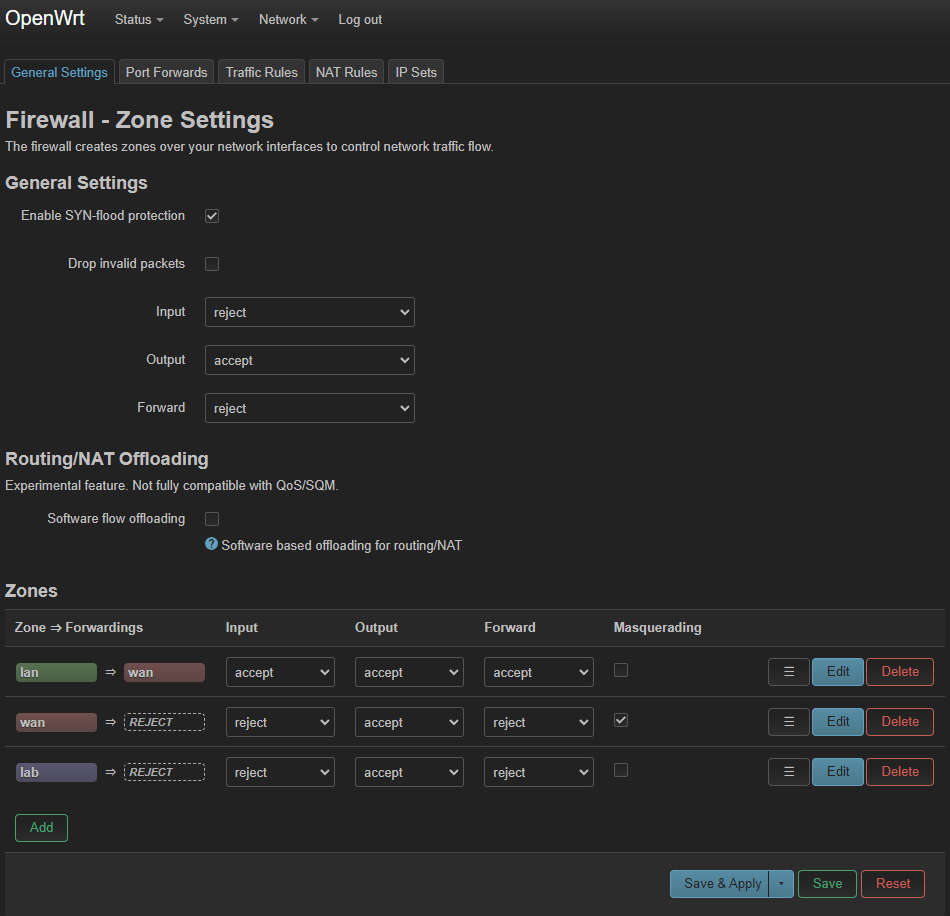

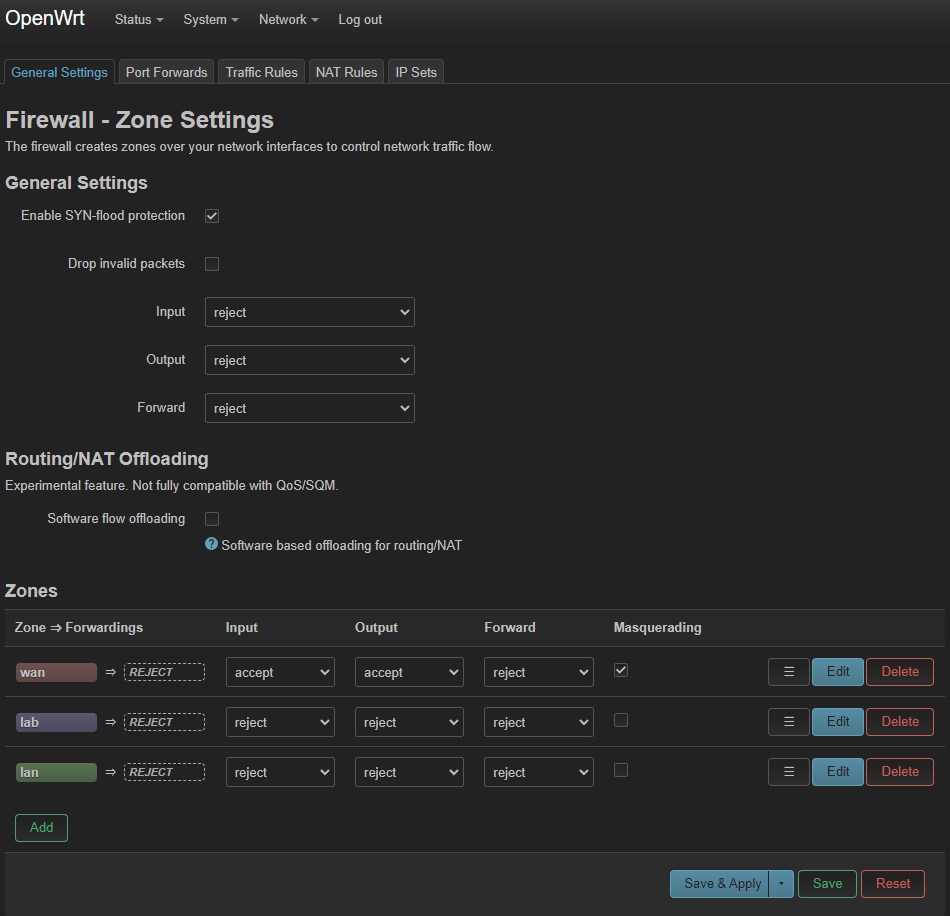

Stelle die Standard-Output und -Input auf Reject ein, und ändere sie für die anderen Zonen auf reject, außer für wan.

Lösche den Zoneneintrag lan => wan, gehe dann zu Network und Interfaces:

Bearbeite das lan-Interface. Erstelle eine lan-Zone, indem du auf der Registerkarte Firewall Settings eine Zone mit dem Namen lan einstellst:

Gehe zurück zu Network und dann zu Firewall.

Setze Input und Output zu accept für wan.

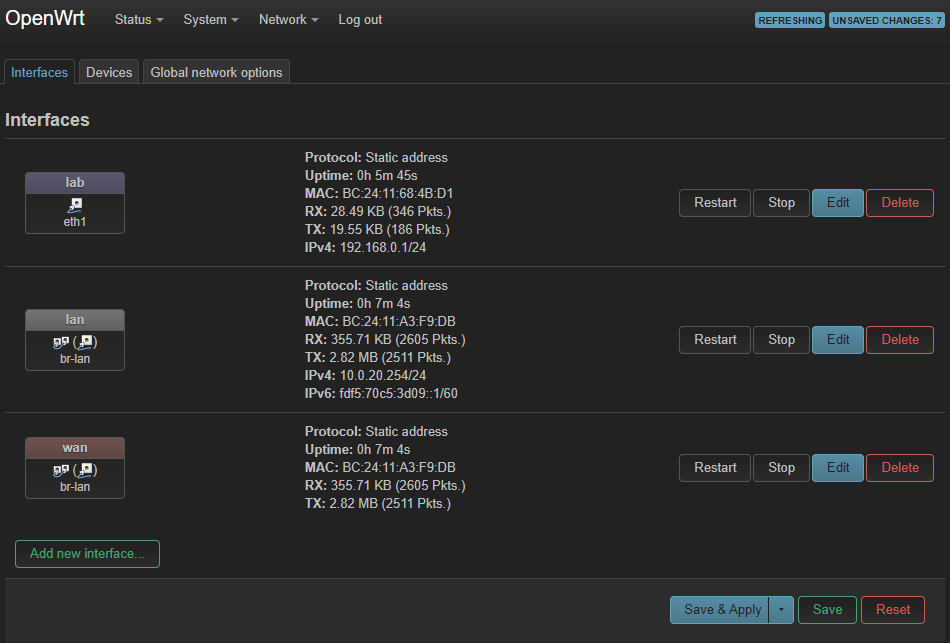

Wenn alles gut ist, sollte es so aussehen:

Klicke auf Save & Apply.